使用DenyHosts阻止ssh密码暴力破解

时间:6年前 阅读:8127

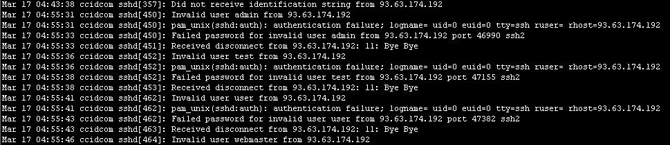

最近在查看/var/log/secure文件时,发现存在大量的尝试ssh连接的失败记录,如下:

多达17000多次的扫描,从图中可以看出正在尝试各种用户名来连接,真他妈的没事干,也不知道用什么软件在那里扫描,幸好我的密码也够复杂,要不然嘿嘿……….

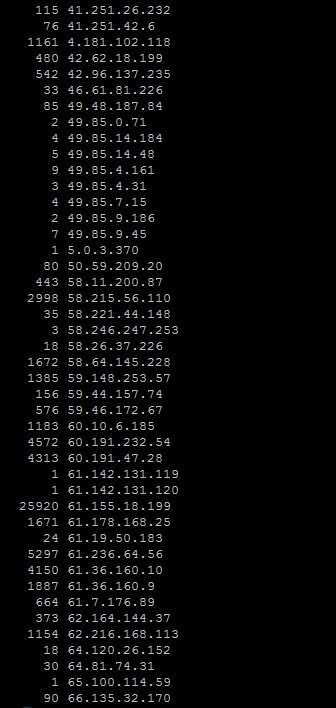

获取secure文件中的ip地址和数量:

grep -o '[0-9]\{1,3\}\.[0-9]\{1,3\}\.[0-9]\{1,3\}\.[0-9]\{1,3\}' /var/log/secure | sort | uniq -c

如此之多,让我不禁冒出冷汗,真吓人,也不知道我的服务器上面有什么好东西,那么喜欢!!!当然如果是自己通过ssh成功连接,记录也会在这里面。

为了防止此类无聊之人再次光临,就得想办法不让他们进行扫描,Denyhosts软件就可以达到该效果,DenyHosts是Python语言写的一个程序,它会分析sshd的日志文件(/var/log/secure),当发现重复的攻击时就会记录IP到/etc/hosts.deny文件,从而达到自动屏IP的功能。如果是手动添加的话不把人累死才怪。

DenyHosts下载地址:http://sourceforge.net/projects/denyhosts/files/latest/download

一:安装要求

首选检查sshd是否支持 Tcpwrap,只有支持Tcpwrap才可以安装Denyhost

ldd /usr/sbin/sshd |grep wrap

libwrap.so.0 => /lib64/libwrap.so.0 (0x00007f0192e9f000) //出现类似此信息表示支持

再检查 Python的版本

python -V

Python2.3以上版本可以直接安装

均达到要求

二:安装Denyhosts

先下载该软件,然后解压安装

wget http://sourceforge.net/projects/denyhosts/files/latest/download

解压并进入到源目录

tar -xzvf DenyHosts-2.6.tar.gz cd DenyHosts-2.6

执行Python脚本进行安装,

python setup.py install

程序脚本自动安装到/usr/share/denyhosts

库文件自动安装到/usr/lib/python2.4/site-packages /DenyHosts

denyhosts.py安装到/usr/bin

三: 设置启动脚本

cd /usr/share/denyhosts/

拷贝模板文件

cp daemon-control-dist daemon-control

设置好启动脚本的所属用户和权限

chown root daemon-control chmod 700 daemon-control

生成Denyhost的主配置文件,(将模板文件中开头是#的过滤后再导入到Denyhost.cfg)

grep -v "^#" denyhosts.cfg-dist > denyhosts.cfg

编辑Denyhost.cfg文件,根据自己需要进行相应的修改

vi denyhosts.cfg SECURE_LOG = /var/log/secure #ssh 日志文件,它是根据这个文件来判断的 HOSTS_DENY = /etc/hosts.deny #控制用户登陆的文件,将多次连接失败的IP添加到此文件,达到屏蔽的作用 PURGE_DENY = #过多久后清除已经禁止的,我这里为空表示永远不解禁 BLOCK_SERVICE = sshd #禁止的服务名,如还要添加其他服务,只需添加逗号跟上相应的服务即可 DENY_THRESHOLD_INVALID = 1 #允许无效用户失败的次数 DENY_THRESHOLD_VALID = 2 #允许有效用户登录失败的次数 DENY_THRESHOLD_ROOT = 3 #允许root登录失败的次数 HOSTNAME_LOOKUP=NO # 是否做域名反解,这里表示不做 ADMIN_EMAIL = mail@qiquanji.com #管理员邮件地址,它会给管理员发邮件 DAEMON_LOG = /var/log/denyhosts #自己的日志文件 AGE_RESET_VALID=5d #(h表示小时,d表示天,m表示月,w表示周,y表示年) AGE_RESET_ROOT=25d AGE_RESET_RESTRICTED=25d AGE_RESET_INVALID=10d #用户的登陆失败计数会在多长时间后重置为0 RESET_ON_SUCCESS = yes #如果一个ip登陆成功后,失败的登陆计数是否重置为0 DAEMON_SLEEP = 30s #当以后台方式运行时,每读一次日志文件的时间间隔。 DAEMON_PURGE = 1h #当以后台方式运行时,清除机制在 HOSTS_DENY 中终止旧条目的时间间隔,这个会影响PURGE_DENY的间隔。

将 Denyhost启动脚本添加到开机自动启动中

echo '/usr/share/denyhosts/daemon-control start' >> /etc/rc.d/rc.local

启动Denyhost的进程

/usr/share/denyhosts/daemon-control start

可以查看到Denyhost在运行中

ps -ef |grep deny

在另外一台机器上使用ssh进行连接,当在连续几次输入错误的密码后,会被自动阻止掉,在一定时内不可以再连接ssh连接记录的日志文件。

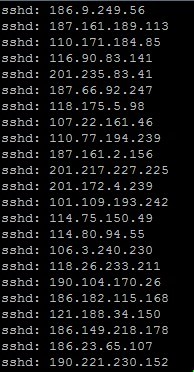

查看我的/etc/hosts.deny文件发现里面已经有290条记录:

cat /etc/hosts.deny | wc -l

同时,强烈修改ssh端口号

本站声明:网站内容来源于网络,如有侵权,请联系我们https://www.qiquanji.com,我们将及时处理。

微信扫码关注

更新实时通知

网友评论